Bybit 사건 타임라인 | 15억 달러 도난은 Safe 취약점으로 인해 발생했으며 의심은 아직 완전히 해소되지 않았습니다.

2월 22일 이른 아침, 온체인 탐정 Zachxbt는 Bybit에서 의심스러운 자본 유출이 발생한 것으로 의심되는 것을 모니터링했습니다. 온체인 기록에 따르면 다중 서명 주소에서 약 15억 달러 상당의 ETH가 이체되었으며 DEX를 통해 LSD 자산을 기본 ETH로 교환했습니다. 이후 Bybit CEO는 해커가 50만 개 이상의 ETH가 포함된 특정 ETH 콜드 월렛을 통제했다는 성명을 발표했습니다. 약 4시간 후, Zachxbt는 공격이 북한 해커 그룹인 Lazarus Group의 소행이라는 것을 확인하는 증거를 제출했습니다.

2월 26일 저녁, Bybit은 도난에 대한 중간 보고서를 발표하면서 이 공격은 Safe 인프라의 취약점에서 시작되었다고 지적했습니다. Safe에서는 해당 공격이 Safe{Wallet} 개발자들의 기기를 해킹하여 합법적인 거래처럼 위장한 악의적인 거래가 제출되도록 한 것이라고 답변했습니다. 외부 보안 연구원들이 조사한 결과, Safe 스마트 계약, 프런트엔드 또는 서비스 소스 코드에 취약점이 없음을 발견했습니다. 현재 이 도난에 대한 많은 의심이 여전히 있습니다. BlockBeats는 계속해서 주의를 기울이고 실시간으로 업데이트할 것입니다. 다음은 이벤트의 타임 라인입니다.

3 월 4 일

Bybit에서 도난당한 거의 15 억 달러의 ETH 자산이 비트 코인 네트워크로 흐르고 있습니다 Bybit에서 도난당한 15 억 달러의 ETH 자산은 부분적으로 회복되었으며, 나머지는 이더 리움을 떠나 Bitcoin 네트워크에 들어 갔으며, Thorchain의 노드 운영자는 많은 돈을 벌었 다. ">

9:04에 Ember의 모니터링에 따르면 해커는 Bybit에서 Bitcoin 네트워크로 도난당한 499,000 ETH (139 억 달러)를 반환했습니다. 모든 것이 청소되었는데, 이 전체 과정이 10일 걸렸습니다.

ETH 가격은 이 과정에서 23% 하락했습니다(2,780달러에서 현재 2,130달러). 해커들이 자금세탁에 사용하는 주요 채널인 THORChain도 해커들의 자금세탁으로 인해 거래량에서 59억 달러, 처리 수수료에서 550만 달러의 수입을 챙겼습니다.

2월 27일

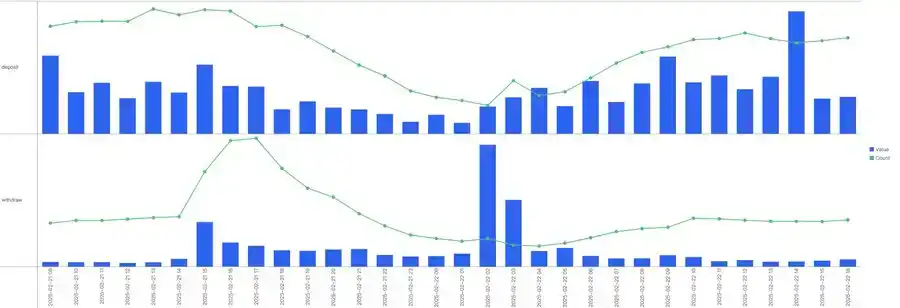

Bybit 해커들은 지난 24시간 동안 71,000 ETH를 세탁했으며, 총 206,000 ETH가 세탁되었습니다.

온체인 분석가 Ember의 모니터링에 따르면, 오전 9시 25분 현재 Bybit 해커들은 지난 24시간 동안 71,000 ETH(1억 7천만 달러)를 계속해서 세탁했습니다. 22일 오후부터 지금까지 4일 반 동안 도난당한 499,000개 ETH 중 206,000개가 세탁되었습니다. 하루 평균 45,000개의 코인. 현재 해커의 주소에는 292,000개의 코인(6억 8,500만 달러)이 남아 있습니다.

OKX CEO 스타 : Safe UI에 대한 공격은 OKX에 영향을 미치지 않습니다.

X 플랫폼에 게시 된 OKX Trading Platform은 지난 12 년 동안 핫 월렛과 냉담한 지갑을 발전 시켰습니다 . 우리는 고객 자금의 안전을 보장하기 위해 보안 인프라에 계속 투자 할 것입니다. " RPC 노드 운영자 및 거래 플랫폼과 같은 민간 부문 단체는 도난당한 자산과 관련된 주소로 자금 세탁 거래를 방지하도록 권장됩니다. "

CZ : 안전합니다. 사고 보고서는 모호한 언어를 사용했으며, 여러 문제가 설명되지 않은 채 남아 있습니다.

0:32에 바이낸스 창립자 CZ는 소셜 미디어에 자신은 보통 다른 업계 참여자를 비판하지 않는다고 게시했지만, Safe에서 공개한 사고 보고서는 모호한 언어를 사용하여 문제를 은폐했습니다. 읽고 나니 답보다 질문이 더 많아졌습니다. 떠오르는 질문은 다음과 같습니다.

· "안전한 {지갑} 개발자 머신을 파괴한다"는 것은 무슨 뜻인가요? 그들은 어떻게 이 특정 기계를 해킹했을까? 이건 사회공학인가, 바이러스인가?

· 개발자 머신은 "Bybit이 운영하는 계정"에 어떻게 액세스할 수 있습니까? 일부 코드가 이 개발용 머신에서 바로 프로덕션으로 배포되나요?

· 여러 서명자 사이에서 Ledger 검증 단계를 어떻게 속였나요? 이건 익명 서명인가요? 아니면 서명자가 올바르게 확인하지 못하는 걸까요?

· Safe를 사용하여 관리하는 가장 큰 주소가 14억 달러입니까? 왜 다른 사람을 표적으로 삼지 않을까?

· 다른 "자체 보관, 다중 서명" 지갑 제공업체와 사용자는 이것으로부터 무엇을 배울 수 있습니까?

Hasu의 Safe 방어는 논란을 일으켰고 Wintermute의 창립자는 자신의 발언이 사실을 왜곡했다고 말했습니다.

0:00에 Safe 투자자 Hasu는 소셜 미디어에 Bybit 도난은 Bybit 인프라가 아닌 Safe 프런트엔드 해킹으로 인해 발생했지만 Bybit의 인프라는 그런 간단한 해커 공격을 모니터링하기에 충분하지 않았다고 게시했습니다. 10억 달러가 넘는 금액을 이체하는 경우, 두 번째 오프라인 컴퓨터에서 메시지 무결성을 확인하지 않을 이유가 없습니다. 이 자리에서 Bybit이 아닌 SAFE에 책임을 전가하는 것은 완전히 잘못된 교훈을 얻는 것입니다.

이에 대해 Wintermute 창립자 wishfulcynic.eth는 자신의 발언이 다소 혼란스럽고 사실을 왜곡했다고 말했습니다(가스라이트 효과).

하수는 일련의 발언을 반박하며, 세이프가 이 사건에 대한 책임이 있는지 평가하기 어렵다고 말했다(그가 세이프에 투자한 사람이기 때문이 아니다). Safe는 중앙화된 프런트엔드를 통해 솔루션을 제공하지만, 전적으로 의존해서는 안 됩니다. 그는 Safe의 가장 큰 문제는 대형 고객과 협력하지 않고 보안 교육을 제공하지 않는다는 것이라고 생각합니다. Safe 개발자 기기의 침입도 문제 중 하나이지만, 이를 통해 교훈을 얻는 것이 더 중요합니다.

2월 26일

Safe: Bybit은 개발자의 기기가 해킹되어 도난당했으며, 계약 및 프런트엔드 코드에는 취약점이 없었습니다.

23:16에 Safe는 소셜 미디어에 Bybit에 대한 공격이 Safe{Wallet} 개발자의 기기를 해킹하여 이루어졌으며, 합법적인 거래로 위장한 악성 거래가 제출되었다고 게시했습니다. 외부 보안 연구원의 검토 결과, Safe 스마트 계약이나 프런트엔드 및 서비스 소스 코드에는 취약점이 발견되지 않았습니다.

Safe{Wallet} 프런트엔드는 추가적인 보안 조치가 시행되고 있으며 계속 작동하고 있습니다. 그러나 사용자는 거래에 서명할 때 특별히 조심하고 주의를 기울여야 합니다.

Bybit: 15억 달러 도난은 안전 인프라의 취약점으로 인해 발생했습니다.

23:00 기준, Bybit이 공식 발표한 15억 달러 도난 사건에 대한 중간 보고서(Sygnia 제공)에 따르면, 도난은 안전 인프라의 취약점으로 인해 발생했으며, Bybit의 관련 인프라에는 이상이 없었습니다.

SlowMist: Bybit이 Safe 계약을 1.3.0 버전 이상으로 업그레이드하고 적절한 Guard 메커니즘을 구현하면 15억 달러의 자산 도난을 피할 수 있을 것입니다.

SlowMist는 16:29에 2025년 2월 21일에 Bybit의 온체인 다중 서명 지갑이 타깃이 되었고 "합법적으로 서명된" 거래를 통해 약 15억 달러의 자산이 조용히 손실되었다고 게시했습니다. 이후 진행된 온체인 분석 결과, 공격자는 정교한 사회 공학적 공격을 통해 다중 서명 권한을 얻고 Safe 계약의 delegatecall 함수를 사용하여 악성 논리를 심어놓았으며 최종적으로 다중 서명 검증 메커니즘을 우회하여 익명의 주소로 자금을 이체했다는 사실이 드러났습니다. "다중 서명"은 "절대적인 보안"을 의미하지 않습니다. Safe 다중 서명 지갑과 같은 보안 메커니즘조차도 추가 보호 조치가 부족하면 여전히 해킹의 위험에 처해 있습니다.

Bybit은 Safe 계약의 v1.1.1 (<1.3.0) 버전을 사용하는데, 이는 핵심 보안 기능인 Guard 메커니즘을 사용할 수 없음을 의미합니다. Bybit이 Safe 계약의 버전 1.3.0 이상으로 업그레이드하고 자금을 수신하는 유일한 주소인 화이트리스트 주소를 지정하고 엄격한 계약 기능 ACL 검증을 수행하는 등 적절한 보호 메커니즘을 구현했다면 이러한 손실을 피할 수 있었을 것입니다. 이는 단지 가설일 뿐이지만, 향후 자산 보안 관리에 중요한 아이디어를 제공합니다.

Bybit 해커들은 지난 24시간 동안 45,900 ETH를 정리했으며, 총 135,000 ETH가 정리되었습니다.

EmberCN 모니터링에 따르면, 오전 9시 35분 현재 Bybit 해커들은 지난 24시간 동안 45,900 ETH(1억 1,300만 달러)를 정리했습니다. 지금까지 그들은 총 135,000 ETH(3억 3,500만 달러)를 세탁했는데, 이는 도난당한 총 금액의 3분의 1에 가깝습니다. Bybit 해커 주소에는 아직 363,900 ETH(9억 달러)가 남아 있습니다. 현재 빈도로라면 훔친 자금을 모두 정리하고 이체하는 데 8~10일 밖에 걸리지 않을 것입니다.

2월 25일

SlowMist Yusinus: Bybit의 현상금 설계로 인해 5% 이상의 추첨에 실패한 엔터티가 탈퇴할 수 있음

23:10에 SlowMist Yusinus는 X 플랫폼에 Bybit이 Lazarus Group을 표적으로 삼는 현상금 웹사이트를 시작했으며 며칠 전 Bybit에서 도난당한 자금은 약 15억 달러 상당이라고 게시했습니다. 10%는 회복 보상이고, 5%는 자금을 동결하는 데 성공한 기관에 지급되며, 나머지 5%는 자금을 추적하는 데 도움을 준 기여자에게 지급됩니다. 특정 기관이 코인세탁 수수료의 5% 이상을 획득할 수 없다면 간단히 편을 바꾸면 됩니다.

Bybit에서 Lazarus 해커 그룹 현상금 웹사이트를 출시, 회수된 자금의 5%가 자금 추적에 도움을 준 기여자에게 보상

22:40에 Bybit CEO Ben Zhou는 소셜 미디어에 "Lazarus 해커 그룹 현상금 웹사이트가 출시되어 Lazarus의 자금 세탁 활동에 대한 투명한 데이터를 보여줍니다."라고 게시했습니다.

총 현상금은 회수된 자금의 10%입니다. 모든 자금이 회수된다면 총 현상금은 최대 1억 4천만 달러에 달할 수 있습니다. 분배 방식은 다음과 같습니다. 5%는 자금을 성공적으로 동결한 기관에 지급되고, 5%는 자금을 추적하는 데 도움을 준 기여자에게 지급됩니다.

Bybit 해커들은 89,500 ETH를 세탁했습니다. 이 빈도로라면 자금 세탁은 반달 안에 완료될 것입니다.

Ember 모니터링에 따르면 9:09에 Bybit 해커들은 지난 이틀 반 동안 89,500 ETH(약 2억 2,400만 달러)를 세탁했는데, 이는 도난당한 총 ETH(499,000)의 18%에 해당합니다. 이런 빈도가 계속된다면 해커는 반달 안에 나머지 41만 ETH를 다른 자산(BTC/DAI 등)으로 교환할 수 있게 됩니다. 현재 해커들의 크로스체인 자산 거래는 주로 THORChain을 통해 이루어지고 있습니다.

2월 24일

Bybit 해커들이 여러 DEX를 이용해 ETH를 DAI로 판매하고 있습니다.

lmk.fun(구 Scopescan)에 따르면, 18:12 현재 Bybit 해커들이 여러 DEX를 이용해 ETH를 DAI로 교환하고 있습니다. 해커는 364만 달러 상당의 ETH를 다른 주소로 보냈고 지금은 DAI를 이체하고 있습니다.

Bybit CEO: 1:1 고정 결제로 돌아왔고, 도난 자금이 흐르는 웹사이트가 곧 오픈됩니다.

16:00경, Bybit CEO Ben Zhou는 커뮤니티 AMA에서 최신 자산 증명 감사 보고서를 입수했으며, 곧 공식 웹사이트에 업데이트될 것이라고 말했습니다. Bybit은 1:1 고정 결제로 돌아왔고, Bybit의 지난 24시간 자본 유입은 글로벌 CEX 중 1위를 차지했습니다.

Bybit은 도난당한 자금 흐름을 웹사이트에 온라인으로 게시하고 동시에 복구 진행 상황과 같은 데이터를 업데이트합니다. 효과적인 단서를 제공하는 사용자는 보상을 받습니다. Bybit의 새로운 코인 발표 섹션은 상장된 프로젝트의 성과와 재무 보고서를 정기적으로 발표합니다. 보고서는 핵심 재무 데이터, 토큰 지표, 온체인 활동 및 네트워크 상태, 거버넌스 및 커뮤니티, 위험 공개 및 향후 로드맵 등 5가지 측면을 다룹니다.

Bybit: ETH 보유량이 100%에 가까워졌고, 입금과 출금이 정상화되었습니다.

15:39에 Bybit은 "저희 ETH 보유량이 100%에 가까워졌고, 입금과 출금이 정상화되었습니다. 이 과정 내내 암호화폐 커뮤니티, 파트너, 사용자는 변함없는 지원을 해 주셨습니다. 모두 감사드립니다. 자금이 어디로 갔는지 알고 있으며, 이 경험을 생태계를 강화하는 기회로 전환하기 위해 최선을 다하고 있습니다."라고 최신 발표를 발표했습니다.

Bybit: mETH Protocol 팀이 15,000 cmETH를 성공적으로 회수했습니다.

14:17에 Bybit은 mETH Protocol 팀이 최근 보안 사고에서 핵심 역할을 했다고 공식적으로 발표했습니다. 신속한 조치와 효과적인 협력을 통해 mETH 프로토콜 팀은 약 4,300만 달러 상당의 15,000 cmETH 토큰을 성공적으로 회수했습니다.

Bybit CEO: Bybit이 ETH 부족분을 완전히 메웠습니다.

11:26에 Bybit CEO Ben Zhou가 게시물을 업데이트했습니다. "Bybit이 ETH 부족분을 완전히 메웠으며, 새로운 감사된 자산 증명(POR) 보고서가 곧 발표될 예정이니 기대해 주시기 바랍니다."

Bybit은 대출, 거액 입금 및 매수를 통해 약 446,870 ETH를 확보했습니다.

10:35에 lookonchain 모니터링에 따르면 해커 공격 이후 Bybit은 대출, 거액 입금 및 매수를 통해 약 446,870 ETH(약 12억 3천만 달러)를 확보했습니다. Bybit은 손실을 회복하는 데 가까워졌습니다.

eXch는 Lazarus Group의 자금 세탁을 도운 것을 부인

eXch는 Bitcointalk 포럼에 게시한 글에서 "해당 플랫폼은 Lazarus를 위해 자금을 세탁하지 않을 것이며, 그 반대 의견은 분산형 통화의 상호 교환성과 온체인 프라이버시가 사라지기를 바라는 일부 사람들의 견해일 뿐이며, 이런 사람들은 오랫동안 분산형 암호화폐를 싫어해 왔습니다."라고 말했습니다.

eXch는 ByBit 해커 공격으로 인한 자금의 일부가 플랫폼 주소로 들어간 것은 인정했지만 이 이체를 "고립된 사례"라고 불렀습니다. eXch 팀은 "암호화폐 공간 내외의 프라이버시와 보안에 전념하는 다양한 오픈소스 이니셔티브"에 기금 수익을 기부하겠다고 약속했습니다.

보안 기관: Bybit 해커의 자금 세탁 방법이 더욱 안정적이 되었으며, 주로 Thorchain을 사용하여 자산을 BTC로 이체하고 있습니다.

9:32에 BeosinTrace는 오늘 08:58:23 UTC+8에 Bybit 해커가 다시 자산을 이체한 것으로 추적되었으며, 해커의 판매 패턴이 안정적이 되었으며, 주로 Thorchain을 통해 자산을 BTC 체인으로 이체하고 OKX DEX를 사용하여 이를 DAI로 전환하고 전환된 DAI가 eXch로 유입될 것이라고 밝혔습니다.

2월 23일

Bybit: 여러 당사자의 공동 노력 덕분에 도난당한 자금 4,289만 달러를 성공적으로 동결했습니다.

23:41에 Bybit 임원진은 여러 당사자의 공동 노력을 통해 도난당한 자금 4,289만 달러를 단 하루에 성공적으로 동결했다고 밝혔습니다. 지원을 제공하는 기관으로는 Tether, THORChain, ChangeNOW, FixedFloat, Avalanche Ecosystem, CoinEx, Bitget, Circle 등이 있습니다.

pump.fun은 프런트 엔드에서 Lazarus Group과 관련된 Meme 코인을 제거했습니다.

22:52경, pump.fun은 Bybit 사건의 공격자이자 북한 해커 조직인 Lazarus Group과 관련된 Meme 코인을 프런트 엔드에서 제거했습니다.

ZachXBT: 특정 기관이 pump.fun에서 밈 코인을 발행하고 거래하여 Bybit 해커 사건을 위해 자금을 세탁했습니다.

21:05에 체인 탐정 ZachXBT는 개인 채널에 메시지를 게시하여 특정 기관이 pump.fun에서 밈 코인을 발행하고 거래하여 Bybit 해커 사건을 위해 자금을 세탁한 것으로 밝혀졌습니다.

2월 22일, 공격자는 Bybit 해킹 사건으로 "0x363908...d7d1" 주소를 통해 108만 달러의 자금을 받은 다음 체인을 통해 USDC를 Solana 체인으로 전송했습니다. 그런 다음 Solana 체인의 모든 USDC를 여러 체인을 거쳐 BSC 체인의 두 주소로 전송합니다. 두 개의 BSC 주소는 프로그래밍 작업을 통해 USDC를 30개 이상의 주소에 분산한 후 최종적으로 이를 집계했습니다. 그 후, 106,000 USDC가 10개의 BSC 주소로 분할된 후 체인을 통해 다시 10개의 솔라나 주소로 전송되었습니다. 자금세탁범들은 획득한 SOL을 밈 코인으로 교환합니다.

15시간 전, 온체인 탐정 ZachXBT는 Bybit 해커 자금을 받은 920개 이상의 주소를 공개했고, 자금 세탁범이 pump.fun 플랫폼을 통해 북한 해커 조직 Lazarus Group을 위해 밈 코인을 발행했다는 사실을 발견했습니다. 보안상의 이유로 구체적인 지갑 주소는 현재 공개되지 않았으며, 여러 분석 도구에 관련 인터페이스를 제거해 달라고 요청했습니다.

Bybit은 해커 공격 이후 48시간 이내에 254,830 ETH(약 6억 9,300만 달러)를 모금했습니다.

22:04에 Spotonchain에서 발표한 최신 데이터 업데이트에 따르면, Bybit은 해커 공격 이후 48시간 이내에 254,830 ETH(약 6억 9,300만 달러)를 모금했습니다. 여기에는 다음이 포함됩니다.

132,178 ETH(3억 6,700만 달러)는 Galaxy Digital, FalconX 및 Wintermute와의 OTC 거래를 통해 얻을 수 있습니다. 122,652 ETH(3억 2,600만 달러)는 Bitget, MEXC, Binance 및 DWF Labs와 같은 거래 플랫폼/기관에서 대출받은 것입니다(일부 고래의 개인적 차용 행동일 수도 있음).

동시에 해커들은 Chainflip, THORChain, LiFi, DLN, eXch를 통해 40,944 ETH(1억 1,500만 달러)를 여러 체인에서 BTC 및 기타 자산으로 교환했습니다. 해커는 현재 458,451 ETH(12억 9천만 달러)를 보유하고 있는데, 이는 도난당한 499,395 ETH(14억 달러) 중 약 91.7%에 해당합니다.

Bybit: Bybit 직원을 사칭하는 사기꾼이 있으니 경계하세요

20:53에 Bybit은 공식 성명을 발표하여 Bybit 직원을 사칭하는 사기꾼이 있으니 경계하고, 항상 공식적인 출처를 확인하고, 의심스러운 상황이 있으면 신고해 주시기를 당부했습니다. Bybit에서는 개인정보, 입금정보, 비밀번호를 요구하지 않습니다.

Bybit 해커가 체인 간에 37,900 ETH를 교환했으며, 아직 461,491 ETH가 남았습니다.

20:22에 EmberCN 모니터링에 따르면, Bybit 해커는 많은 수의 주소를 사용하여 Chainflip, THORChain, LiFi, DLN, eXch 및 기타 크로스 체인 교환 플랫폼을 사용하여 체인 간에 37,900 ETH(1억 600만 달러)를 다른 자산(BTC 등)으로 교환했습니다. 어제 이후로 자금을 정리하는 데 30시간이 걸렸습니다.

Bybit 해커 주소에는 현재 461,491 ETH(12억 9천만 달러)가 남아 있으며, Bybit에서 도난당한 ETH 총액은 499,395(14억 달러)입니다.

Bybit: 입금 및 출금이 정상 수준으로 완전히 회복되었습니다

16:55에 Bybit은 공식적으로 Bybit의 입금 및 출금이 정상 수준으로 완전히 회복되었다고 발표했으며, 이는 온체인 데이터를 통해 확인되었습니다.

BYBIT CEO는 Excherce의 인터셉트 요청에 대한 응답을합니다 Bybit 또는 모든 실체와 함께 해커에 대한 우리의 일반적인 태도는 Exchant가 자금이 흘러 나오는 것을 막을 수 있기를 진심으로 희망합니다. Ex는 IT에 대한 위험 관리 수준을 향상시킵니다

11:27에 Slowmist Cosine은 많은 양의 ETH가 Exchant를 통해 전달되었다고 고려할 때 말했다. 이를 씻어내고 BTC XMR 등으로 교환하세요. 모든 플랫폼은 eXch에서 유입되는 자금에 대한 위험 관리 수준을 개선해야 합니다.

이더리움 코어 개발자: 롤백은 거의 불가능하거나 복구하기 어려운 연쇄 반응으로 이어질 수 있음

2월 23일, Bybit 거래소가 해킹을 당해 2월 21일에 15억 달러의 손실을 본 것에 대한 대응으로 이더리움 코어 개발자인 팀 베이코는 암호화 업계의 일부 사람들이 이더리움 네트워크를 공격 이전 상태로 복원할 것을 요구했지만, 기술적인 관점에서 이는 거의 불가능하다고 말했습니다. 베이코는 2016년 TheDAO 해킹 사건과 달리 이번 공격은 이더리움 프로토콜 규칙을 위반하지 않았으며, 롤백하면 광범위하고 복구하기 어려운 연쇄 반응이 발생할 수 있고 해커의 손실보다 더 파괴적인 결과를 가져올 수도 있다고 강조했습니다. 또한, 롤백을 실행하면 모든 온체인 거래가 취소되지만, 오프체인 거래는 취소할 수 없습니다.

다른 업계 관계자들도 비슷한 견해를 표명했습니다. 이더리움 교육자 앤서니 사사노는 현재 이더리움 생태계의 복잡성으로 인해 단순히 인프라를 롤백하는 것이 불가능하다고 지적했습니다. Yuga Labs 블록체인 부사장은 롤백 비용이 15억 달러가 훨씬 넘을 수 있다고 경고했습니다.

Bybit CEO가 도난 전으로의 이더리움 롤백을 지지할지에 대한 답변: 커뮤니티 투표로 결정해야 함

Bybit CEO Ben Zhou는 이전 Space에서 도난 전으로의 이더리움 롤백을 지지할지에 대해 "한 사람의 결정인지는 잘 모르겠습니다. 블록체인의 정신에 따라 커뮤니티가 원하는 바를 파악하기 위해 투표 과정을 거쳐야 할 수도 있겠지만, 저는 잘 모르겠습니다."라고 말했습니다.

2월 22일

Bybit이 도난된 자금의 10%를 보상으로 제공하는 "바운티 복구 프로그램"을 출시

공식 발표에 따르면 23:32에 Bybit이 "바운티 회수 프로그램"이 공식 출범하면서 글로벌 사이버 보안 및 암호화 분석 분야의 엘리트들이 암호화 역사상 가장 큰 도난을 저지른 범인을 공동으로 추적할 것을 촉구했습니다.

자금을 성공적으로 회수한 기여자는 10%의 보상을 받게 되며, 총 보상금은 도난당한 ETH의 검증 가능한 회수를 기준으로 하며, 사건 당시 해당 금액은 14억 달러가 넘었습니다. 만약 모든 자금이 회수된다면, 총 현상금은 최대 1억 4천만 달러에 달할 수 있다.

Bybit CEO Ben Zhou는 사고 발생 후 24시간 이내에 업계의 최고 인사와 조직으로부터 강력한 지원을 받았다고 밝혔습니다. 그는 "Bounty Recovery Program"을 통해 전문 지식, 경험 및 지원을 제공한 커뮤니티 구성원에게 공식적으로 보상하고자 했으며, 거기서 멈추지 않을 것입니다. 관심 있는 참가자는 bounty_program@bybit.com을 통해 플랫폼에 문의할 수 있습니다.

Bybit CEO: CZ의 의견에 동의합니다. 내부 시스템이 해킹당하면 모든 출금이 즉시 중단됩니다.

21:17에 Bybit CEO Ben Zhou는 "CZ의 의견에 동의합니다. 해커 공격이 내부 시스템(출금 시스템의 일부 등)을 침투한 것이거나 핫 월렛이 해킹당한 경우 문제의 근본 원인이 발견될 때까지 모든 출금을 즉시 중단합니다.

하지만 어제의 사건은 ETH 콜드 월렛이 해킹당했으며(Safe를 사용함), 이는 내부 시스템과 아무런 관련이 없습니다. 따라서 저는 모든 Bybit 출금 및 시스템 기능을 평소처럼 실행하기로 단호하게 결정할 수 있습니다.

Binance와 CZ는 많은 파트너와 업계 리더와 함께 어젯밤의 위기에 도움을 주기 위해 나섰으며, 우리는 받은 지원에 깊이 감사하고 고무적입니다. 이 사건은 바이비트에 큰 타격이었지만, 업계 전체가 단결의 힘을 보여주었습니다. 저는 이제부터는 모든 것이 더 나아질 것이라고 믿습니다. "

CZ: ByBit에 출금 중단을 제안한 원래 의도는 저희의 경험과 관찰에 따른 것이며, 원칙은 항상 안전한 쪽에 있습니다.

20:19에 CZ는 "최근 사건(ByBit, Phemex, WazirX 등)은 패턴을 보여줍니다. 해커는 다중 서명 "콜드 스토리지" 솔루션에서 대량의 암호화폐 자산을 훔칠 수 있습니다. ByBit에서 발생한 최신 사건에서 해커는 실제로 서명된 거래가 아닌 거래임에도 불구하고 프런트엔드 사용자 인터페이스에서는 합법적인 거래로 표시하는 데 성공했습니다. 다른 사례에 대해서는 잘 모르지만, 제한된 정보에 따르면 비슷한 특징을 가지고 있는 것으로 보입니다.

보안 사고 발생 시 모든 출금을 즉시 중단하라는 제 제안에 대해 일부 사람들은 의문을 제기했습니다(저는 비행기에 탑승하기 위해 셔틀 버스에서 이 글을 트윗했습니다). 원래 의도는 제 개인적인 경험과 관찰을 바탕으로 한 실질적인 대처 방법을 공유하는 것이었습니다. 물론, 절대적으로 옳고 그름은 없습니다. 제 원칙은 언제나 안전하게 행동하는 것입니다. 보안 사고가 발생한 후에는 모든 작업을 즉시 중단하고 공격 방법을 완전히 파악한 후 해커가 시스템에 침투한 방법과 영향을 받은 장치를 파악한 다음 보안을 세 번 이상 확인한 후 작업을 재개해야 합니다.

물론, 인출을 중단하면 더 큰 공황 상태가 발생할 수 있습니다. 2019년에는 4,000만 달러 규모의 해킹 사건 이후 1주일 동안 출금을 중단했습니다. 하지만 인출(및 입금)을 복구했을 때 실제로 입금 규모는 인출 규모보다 더 높았습니다. 어떤 접근 방식이 더 낫다고 말하는 것이 아닙니다. 각 상황은 다르고 판단이 필요합니다. 제가 트윗을 하는 목적은 무엇이 효과적인지 공유하고 적절한 시기에 지지를 표명하는 것입니다.

저는 벤이 자신이 가지고 있는 정보를 토대로 가장 좋은 결정을 내렸다고 믿습니다. 벤은 이 위기 동안 투명한 의사소통과 차분한 태도를 유지했는데, 이는 WazirX, FTX 등의 CEO들보다 덜 투명했던 탓에 극명한 대조를 이뤘습니다. 이러한 경우의 성격은 다양하다는 점을 강조하는 것이 중요합니다. FTX는 사기이고, WazirX 사건은 아직 소송 중이므로, 제가 말씀드릴 입장은 아닙니다. "

Bybit CEO: Bitget은 이자 요구 사항 없이 도움의 손길을 내밀어주는 최초의 CEX입니다.

저녁 7시에 열린 스페이스에서 Bybit CEO는 Bitget이 이자 요구 사항 없이 도움의 손길을 내밀어주는 최초의 CEX라고 말했습니다. 또한 MEXC와 Pai Network도 지원을 제공했습니다.

Bitget CEO Gracy는 Space에서 Bybit CEO BEN과 소통하기 위해 주도권을 잡았고 도움을 제공했다고 말했습니다. 제공된 단기 유동성에는 담보, 이자율 또는 약속이 필요하지 않았습니다. Bybit에 더 이상 필요하지 않을 때 다시 이체할 수 있습니다. 지금 우리가 알고 있는 것은 Bybit의 유동성이 완벽해졌으며 더 이상 지원이 필요하지 않다는 것입니다.

mETH 프로토콜: cmETH 인출이 재개되었으며 사용자 자금은 영향을 받지 않습니다

17:54에 유동성 스테이킹/재스테이킹 프로토콜 mETH 프로토콜은 cmETH 인출이 재개되었으며 사용자 자금 보안은 영향을 받지 않았으며 완전히 지원된다고 발표했습니다. 자세한 사후 분석 보고서는 곧 발표되어 사건과 취해진 모든 조치를 간략하게 설명합니다.

이전에 mETH Protocol은 Bybit에서 특정 mETH 및 cmETH 거래와 관련된 최근 보안 사고에 대해 알게 된 후 cmETH 인출을 중단한다고 발표했지만 입금 및 스테이킹 서비스는 평소처럼 계속 진행됩니다.

5개 기관/개인이 Bybit에 120,000 ETH의 대출 지원을 제공했습니다.

17:50 현재 EmberCN 모니터링에 따르면 5개 기관/개인이 Bybit에 총 120,000 ETH(3억 2,097만 달러)의 대출 지원을 제공했습니다. 구체적으로는 다음과 같습니다.

· Bitget: 40,000 ETH(1억 596만 달러);

· Binance에서 인출하는 기관/고래: 11,800 ETH(3,102만 달러);

· MEXC: 12,652 stETH(3,375만 달러);

· Binance 또는 Binance에서 인출하는 다른 기관/고래: 36,000 ETH(9,654만 달러);

· 0x327...45b 주소: 20,000 ETH(5,370만 달러).

체인플립: ETH 에이전트 레벨에서 의심스러운 입금을 거부하기 위한 스크리닝 메커니즘 강화

16:52에 크로스 체인 브릿지 체인플립은 Bybit 도난 사건의 최신 상황을 업데이트하면서 "해커들이 체인플립을 통해 Bybit의 도난 자금을 BTC로 전환하려 한다는 것을 알아챘습니다. 현재 자금 흐름을 막기 위해 일부 프런트엔드 서비스를 중단했지만 프로토콜이 완전히 분산되어 있고 노드가 150개이기 때문에 전체 시스템을 완전히 중단할 수는 없습니다.

장기적인 솔루션으로, 브로커 API를 통한 의심스러운 입금을 거부하기 위해 ETH 브로커 수준의 검토 메커니즘을 강화하고 있습니다. 현재 이 메커니즘은 BTC에서는 이미 작동하며, ETH에 대한 구현만 완료하면 됩니다. "

Chainflip이 Bybit CEO에게 답변: 분산형 프로토콜로서 자금을 완전히 차단, 동결 또는 전용할 수 없습니다.

16:33에 크로스 체인 브리지 Chainflip이 Bybit CEO의 동결 요청에 답변하면서 "현재 상황을 처리하기 위해 최선을 다했지만 분산형 프로토콜로서 자금을 완전히 차단, 동결 또는 전용할 수 없습니다. 그러나 현재 자금 흐름을 막기 위해 일부 프런트엔드 서비스를 중단했습니다."라고 말했습니다.

ZachXBT: Bybit 해커가 Phemex 사건 자금과 자금을 합치기 시작했습니다.

16:09에 온체인 탐정 ZachXBT가 소셜 미디어에 Lazarus Group이 Bybit 해커 공격 사건의 자금 일부와 Phemex 해커 공격 사건의 자금을 체인에 직접 합치고 두 사건의 초기 도난 주소의 자금을 섞었다고 게시했습니다.

ZachXBT: Bybit 해커가 믹서를 통해 자산을 이체하고 자금을 세탁하는 것이 감지되었습니다.

체인 탐정 ZachXBT는 공식 채널에 Lazarus Group이 Bybit 해커 주소에서 새로운 주소로 5,000 ETH를 이체하고, eXch(중앙 집중형 믹서)를 통해 자금을 세탁하고, Chainflip을 통해 비트코인 네트워크로 자금을 이체하는 것을 감지했다고 게시했습니다.

Bybit CEO: 해커가 Chainflip을 통해 자산을 이전하려는 것을 감지했으며, 곧 크로스 체인 브리지에 대한 현상금 프로그램을 시작할 예정입니다.

15:21에 Bybit CEO 벤 저우가 소셜 미디어에 해커가 Chainflip을 통해 BTC 네트워크로 자산을 이전하려는 것을 감지했다고 게시했습니다. 크로스 체인 브릿지 프로젝트를 통해 Bybit은 자산이 다른 체인으로 추가 전송되는 것을 차단하고 방지할 수 있을 것으로 기대됩니다. Bybit은 자금을 차단하거나 추적하여 자금을 회수하는 데 도움을 준 사람을 대상으로 보상 프로그램을 곧 시작할 예정입니다.

Bybit은 지난 12시간 동안 40억 달러 이상의 유입을 기록하며 도난 자금의 모든 격차를 메웠습니다.

SoSoValue의 통계와 온체인 보안 팀 TenArmor의 최신 모니터링 데이터에 따르면, Bybit 거래 플랫폼은 지난 12시간 동안 63,168.08 ETH, 31.5억 USDT, 1억 7,300만 USDC, 5억 2,500만 USDCUSD를 포함하여 40억 달러 이상의 유입을 기록했습니다.

비교 펀드 유입 데이터에 따르면, 이번 펀드 유입은 어제의 해커 공격으로 인해 발생한 자금 갭을 완전히 메웠습니다. 동시에 출금 기능을 포함한 Bybit 거래 플랫폼의 모든 서비스가 정상화되었습니다.

SlowMist Yu Xian: 알려지지 않은 공격 원인의 경우, CZ가 제안한 출금 중단도 옳습니다.

14:29에 SlowMist 창립자 Yu Xian은 소셜 미디어에 보안 관점에서 알려지지 않은 원인의 경우 지갑 시스템을 긴급히 중단하라는 제안이 옳다고 게시했습니다. Bybit은 도난 사건에 매우 신속하게 대응했고, 문제도 매우 빠르게 찾아냈습니다. SlowMist와 일부 보안팀은 처음에 의사소통에 개입하여 문제를 신속히 파악하고 해커의 성격을 유추했습니다. Bybit에서는 모든 준비가 완료되면 출금 서비스를 제때 개시하는 데 아무런 문제가 없습니다.

유 시안은 CZ의 이전 제안과 바이비트의 최종 해결책에는 아무런 문제가 없다고 믿는다고 설명했습니다. 현재 업계의 많은 사람들이 이 분쟁에 대해 내부적으로 논쟁하고 있지만, 공통의 적은 북한 해커여야 한다는 사실을 잊고 있습니다.

두준: 10,000 ETH를 Bybit으로 이체하고 1개월 이내에는 출금하지 않을 것입니다.

12시 32분, ABCDE 공동설립자 두준은 소셜 미디어에 오늘 10,000 ETH를 Bybit으로 이체하고 1개월 이내에는 해당 금액을 출금하지 않을 것이라고 게시했습니다.

WSJ: CertiK가 Bybit 사건이 암호화 역사상 가장 큰 도난이라고 확인

월스트리트 저널은 Web3.0 보안 기관 CertiK의 말을 인용해 Bybit 사건이 암호화 역사상 가장 큰 단일 도난이며, 이 해커 공격으로 인해 도난된 자산은 14억 달러가 넘을 것으로 추산된다고 전했습니다.

사건 이후, Bybit은 해당 사건을 관련 당국에 보고했다고 발표했습니다. CEO Ben Zhou는 Bybit의 모든 기능과 제품은 여전히 정상적으로 작동하고 있으며, 거래소는 지불 능력이 있으며, 고객 손실에 대한 전액을 부담할 것이라고 말했습니다. 현재 Bybit 출금 요청은 모두 처리되었으며 출금 시스템은 정상 속도로 돌아왔습니다.

SlowMist Yu Xian: Safe의 프런트 엔드가 조작되고 위조되어 기만적인 효과를 얻었습니다. 북한 해커들은 이와 유사한 작업을 여러 번 수행했습니다.

11:40에 SlowMist 설립자 Yu Xian은 소셜 미디어에 Safe 계약에는 문제가 없으며 문제는 비계약 부분에 있다고 게시했습니다. 프런트 엔드가 조작되고 위조되어 기만적인 효과를 얻었습니다. 이것은 고립된 사례가 아닙니다. 북한 해커들은 작년에 이 방법을 여러 번 성공적으로 사용했습니다. 예를 들어 WazirX 사건(2억 3천만 달러가 도난당함, Safe 멀티시그), Radiant Capital 사건(5천만 달러가 도난당함, Safe 멀티시그), DMM(3억 5백만 달러가 도난당함, Gonco 멀티시그) 등이 있습니다. 이 공격 방법은 잘 고안되어 있습니다. 다른 회사들도 더 많은 주의를 기울여야 합니다. 다중 서명으로 인해 Safe가 이러한 공격 지점에 노출될 수 있기 때문입니다.

Bybit 해커의 ETH 보유량이 Fidelity와 Vitalik을 넘어서 세계 14번째로 큰 보유자가 되다

Coinbase 이사인 Conor Grogan은 소셜 미디어에 Bybit 해커(북한 출신으로 추정)가 세계 14번째로 큰 ETH 보유자가 되었으며, 그의 보유량은 전체 이더리움 토큰 공급량의 약 0.42%를 차지한다고 게시했습니다. 이 금액은 이더리움과 피델리티 인베스트먼트의 공동 창립자인 비탈릭 부테린이 보유한 ETH를 능가하며, 이더리움 재단이 보유한 ETH의 두 배 이상입니다.

Bybit CEO: 출금 시스템은 현재 완전히 정상화되었으며, 전체 사고 보고서가 발표될 예정입니다.

10시 51분, Bybit CEO 벤 저우가 역사상 최악의 해커 공격이 발생한 지 12시간이 지났다고 게시했습니다. 모든 출금이 처리되었습니다. Bybit 출금 시스템은 현재 완전히 정상화되었으며 사용자는 지연 없이 원하는 금액을 출금할 수 있습니다. 사용자 여러분의 인내심에 감사드리며, Bybit에서는 이러한 상황이 발생하여 죄송합니다. Bybit은 앞으로 며칠 안에 전체 사고 보고서와 안전 조치를 발표할 예정입니다.

Bybit 해커의 15,000 cmETH 스테이킹 해제 신청이 거부되었지만 성공적으로 가로채질 수 있음

1시간 전인 9시 15분, 온체인 데이터 분석가 유진의 모니터링에 따르면 Bybit 해커의 15,000 cmETH 스테이킹 해제 신청이 cmETH 출금 계약에 의해 반환되었습니다. 그 후 해커는 DODO에서 cmETH의 거래를 승인했지만 더 이상의 거래는 없었습니다. 아마도 cmETH의 유동성 풀이 매우 얕았기 때문일 것입니다.

이 15,000 cmETH는 가로채는 것이 가능해야 합니다. 이 15,000 cmETH 외에도 Bybit에서 도난당한 ETH의 양은 499,000개(약 13억 7천만 달러)이며, 이는 해커에 의해 51개 주소에 저장되어 있습니다.

Safe: 포괄적인 조사 이후 보안 취약점이 발견되지 않았으며, 다른 Safe 주소도 영향을 받지 않았습니다.

9시 8분에 Safe는 소셜 미디어를 통해 "ByBit은 겉보기에 올바른 거래 정보를 표시했지만 체인의 모든 유효한 서명으로 악의적인 거래를 실행했습니다"라는 문제에 대해 다음과 같이 답했습니다.

· 코드 베이스 유출이 발견되지 않았습니다. Safe 코드 베이스를 철저히 검사했으며 유출이나 수정의 증거가 발견되지 않았습니다.

· 악의적인 종속성이 발견되지 않았습니다. Safe 코드베이스의 악의적인 종속성이 거래 흐름(예: 공급망 공격)에 영향을 미칠 수 있다는 징후가 없습니다.

· 로그에서 인프라에 대한 무단 액세스가 감지되지 않았습니다.

· 다른 Safe 주소에는 영향을 미치지 않았습니다.

Safe는 사용자가 Safe 플랫폼의 보안을 절대적으로 확신할 수 있도록 Safe{Wallet} 기능을 일시적으로 중단했다고 밝혔습니다. 조사 결과 Safe{Wallet} 프런트엔드 자체가 손상되었다는 증거는 발견되지 않았지만, 보다 철저한 검토를 진행하고 있습니다.

Bybit CEO: 출금 요청의 99.99%가 처리되었습니다.

8:52에 Bybit CEO Ben Zhou는 소셜 미디어에 해커 공격(10시간 전) 이후로 Bybit에서 지금까지 본 것 중 가장 많은 출금을 경험했으며 총 350,000건 이상의 출금 요청이 접수되었다고 게시했습니다. 지금까지 약 2,100건의 출금 요청이 보류 중입니다. 전체적으로 99.994%의 인출이 완료되었습니다. 팀 전원이 밤새도록 깨어 있어 고객의 질문과 우려 사항을 처리하고 답변했습니다.

Bitget은 5시간 전 인출 압력을 완화하기 위해 Bybit에 40,000 ETH 대출을 이체했습니다.

오전 9시경, 온체인 데이터 분석가 Yu Jin의 모니터링에 따르면, 5시간 전 Bitget은 ETH가 도난당한 후 인출 물결을 견뎌내기 위해 Bybit에 40,000 ETH(약 1억 590만 달러)를 대출했습니다. 이 ETH는 Bitget에서 Bybit 콜드 월렛 주소로 직접 이체되었습니다.

7:27에 Bybit CEO Ben Zhou는 소셜 미디어를 통해 "Binance와 Bitget이 Bybit의 콜드 월렛에 50,000개 이상의 ETH를 입금했습니다"라는 보도자료에 응답하고, 이 순간 도움을 준 Bitget에 감사를 표했습니다. Bybit은 여전히 Binance 및 여러 다른 파트너와 소통하고 있으며, 보도에 설명된 자금은 Binance 임원진과 아무런 관련이 없습니다.

Bybit: 해커의 ETH 판매를 제한하기 위해 온체인 분석 기관과 광범위하게 협력했습니다.

오전 5시 7분, Bybit 임원진은 소셜 미디어에 관련 당국에 도난 사실을 신고했으며 추가 정보를 얻으면 즉시 업데이트를 보내겠다고 게시했습니다. 그 동안 Bybit은 온체인 분석 제공업체와 신속하고 광범위하게 협력하여 관련 주소를 모두 파악했습니다. 이러한 조치를 통해 악의적인 행위자가 합법적인 시장을 통해 ETH를 처분하고 판매할 수 있는 능력이 완화되고 방지되어 이용 가능한 처분 채널이 줄어듭니다.

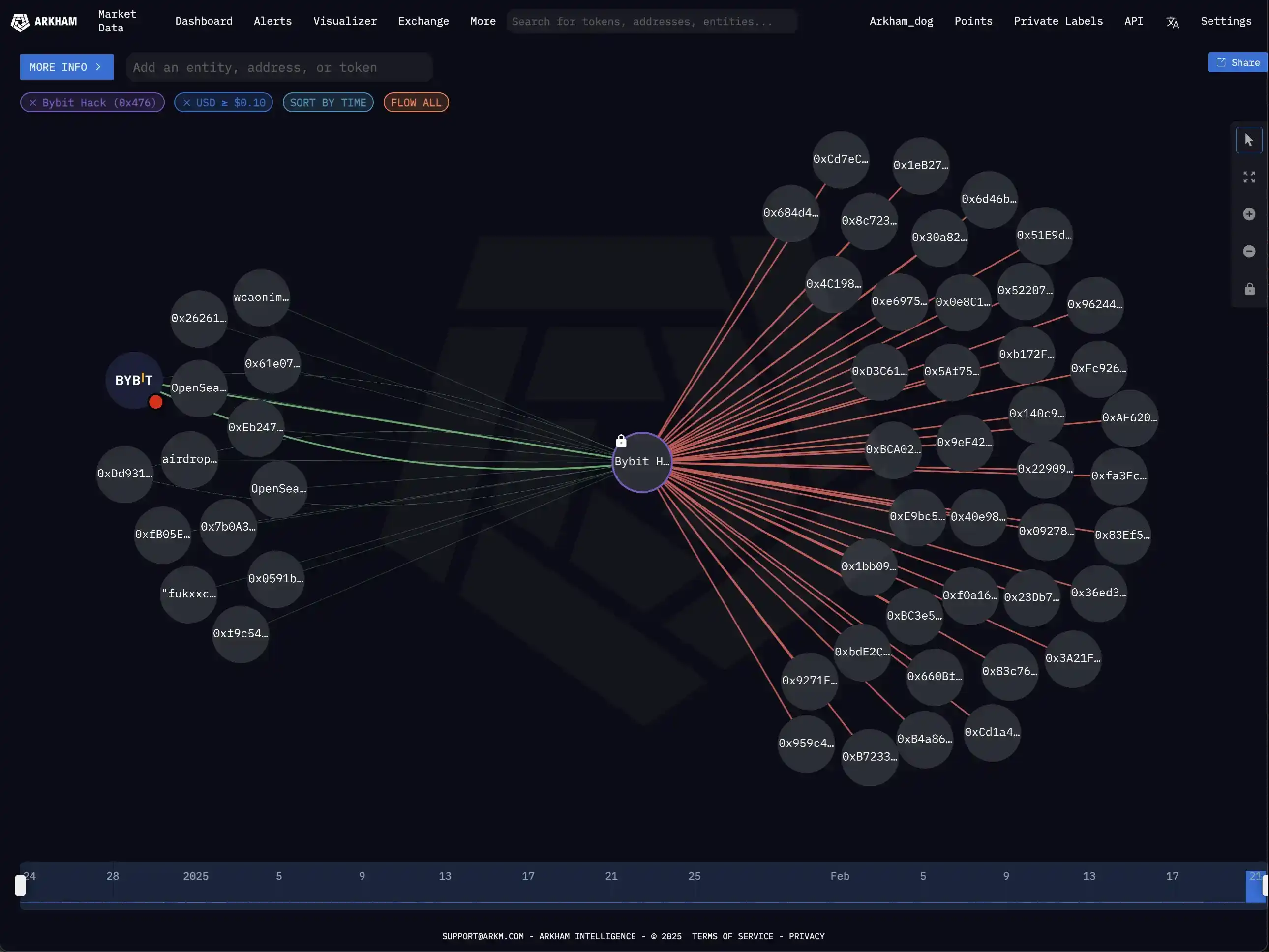

북한의 라자루스 그룹이 Bybit 해킹 사건을 계획한 혐의를 받다

Arkham은 4:21에 X 플랫폼에 ZachXBT가 북한의 라자루스 그룹이 공격을 계획했다는 것을 증명하는 증거와 테스트 거래 분석, 관련 지갑 연결 및 포렌식 차트를 19:09 UTC에 제출했다고 게시했습니다. 해당 보고서는 조사에 도움을 주기 위해 Bybit 팀에 제출되었습니다.

Bybit CEO: 다중 서명 전송에 문제가 있었지만 아무도 주의를 기울이지 않았습니다. 현재 최고치는 지났습니다.

1:29에 Bybit CEO Ben Zhou는 라이브 방송에서 "그는 다중 서명 전송에 마지막으로 서명했습니다. 그는 원장 장치를 사용했습니다. 서명할 때 문제가 있었지만 주의를 기울이지 않았습니다. 서명할 때 배송 주소가 표시되지 않았습니다. 현재 처리를 기다리는 출금 거래가 4,000건 있습니다."라고 공유했습니다.

Ben Zhou는 라이브 방송에서 Bybit 금고가 400,000 Ethereum의 손실을 커버할 수 있다고 반복했습니다. "우리는 출금의 70%를 처리했고, 최고치는 지났으며, 대량 출금은 정기적인 보안 검토를 거치고 있으며, 나머지 출금은 몇 시간 안에 처리하고 있습니다. 모든 고객의 출금은 처리될 것입니다."

벤 주는 또한 도난당한 자금을 보충하기 위해 파트너로부터 브리지 대출을 받는 것을 고려하고 있다고 말했습니다. "Ethereum을 구매하지 않을 것입니다. 도난당한 자금을 메우기 위해 파트너로부터 브리지 대출을 받는 것을 고려 중이며, 80%가 확보되었습니다."

Safe 보안팀은 Bybit과 협력하고 있으며 Safe 프런트엔드 침입 증거는 발견되지 않았습니다.

0:47에 Safe 보안팀은 Bybit과 긴밀히 협력하고 있으며 지속적인 조사를 진행 중이라는 성명을 게시했습니다. 공식적인 Safe 프런트엔드가 손상되었다는 증거는 발견되지 않았습니다. 그러나 각별한 주의를 기울이기 위해 Safe{Wallet}에서는 특정 기능을 일시적으로 중단했습니다. 사용자의 안전은 우리의 최우선 과제이며, 가능한 한 빨리 더 많은 업데이트를 제공하겠습니다.

Bybit 해커는 490,000 ETH를 49개 주소로 전송했으며, 아직 15,000 cmETH가 스테이킹 해제를 기다리고 있습니다.

EmberCN 모니터링에 따르면 오전 0시 45분에 Bybit의 ETH 다중 서명 콜드 월렛에서 514,000 ETH(약 14억 2,900만 달러 상당)가 도난당했습니다. 해커는 490,000 ETH를 49개 주소(각 주소에 10,000 ETH)에 분산했습니다. "해커들이 15,000 cmETH를 언스테이킹하고 있습니다(8시간 대기 기간이 있는데, 이것이 가로채질 수 있는지 모르겠습니다)."

SlowMist가 Bybit 해커 세부 정보를 공개

0:36에 SlowMist가 Bybit 해커 세부 정보를 공개하는 게시물을 게시했습니다.

· 악성 구현 계약은 UTC 2025-02-19 7:15:23에 배포되었습니다.

0xbDd077f651EBe7f7b3cE16fe5F2b025BE2969516

· 공격자는 세 명의 소유자를 사용하여 안전 계약에 서명했습니다. 악성 계약으로 계약을 교체하는 거래를 구현하는 거래

0x46deef0f52e3a983b67abf4714448a41dd7ffd6d32d32da69d62081c68ad7882

· 악성 업그레이드 로직은 DELEGATECALL을 통해 STORAGE[0x0]에 내장되어 있습니다.

0x96221423681A6d52E184D440a8eFCEbB105C7242

· 공격자는 악성 계약에서 백도어 함수 sweepETH 및 sweepERC20을 사용하여 핫 월렛을 훔쳤습니다.

허이, CZ, 저스틴 선은 차례로 바이비트에 대한 지지를 표명했고 언제든지 도움을 줄 의향이 있다고 밝혔습니다.

0:29에 바이낸스 공동설립자 허이는 소셜 플랫폼에서 바이비트 도난 사건에 대해 "필요할 때 언제든 도와드리겠습니다."라고 답했습니다.

0:34에 바이낸스 설립자 CZ가 소셜 플랫폼에서 Bybit 도난 사건에 대해 "이것은 처리하기 쉬운 상황이 아닙니다. 표준 안전 예방 조치로 모든 출금을 일시적으로 중단하는 것이 좋습니다. 필요한 경우 도움을 드릴 의향이 있습니다. 행운을 빕니다!"라고 답했습니다.

0:39에 후오비 HTX 글로벌 어드바이저이자 TRON 설립자 저스틴 선이 소셜 플랫폼에서 Bybit 도난 사건에 대해 "우리는 Bybit 사건에 주의를 기울이고 있으며 파트너가 관련 자금을 추적하고 우리의 능력 범위 내에서 모든 지원을 제공할 수 있도록 최선을 다할 것입니다."라고 답했습니다.

Defillama 설립자: Bybit 해킹 사건 이후 사용자 출금 순 유출액이 7억 달러에 달했습니다.

0:23에 Defillama 설립자 0xngmi가 소셜 플랫폼에 "지금까지 Bybit 해킹 사건 이후 사용자 출금으로 인해 발생한 순 유출액이 7억 달러."

Bybit에서 총 514,723개의 기본 ETH와 다양한 파생 ETH가 도난당했습니다.

OnchainLens 모니터링에 따르면 Bybit에서 도난당한 자금의 구체적인 유출은 다음과 같습니다.

· 401,347개의 ETH, 11억 2천만 달러 상당;

· 90,376개의 stETH, 2억 5,316만 달러 상당;

· 15,000개의 cmETH, 4,413만 달러 상당;

· 8,000개의 mETH, 2,300만 달러 상당.

도난당한 기본 ETH와 다양한 파생 ETH의 총량은 514,723입니다.

Bybit CEO : Bybit CEO Ben Zhou는 모든 질문에 대한 업데이트를 게시했습니다 및 USDE Spot 자산은 CEX 외부의 양육권입니다.

0:16에, Ethena Labs는 다음과 같이 게시했습니다. P>

BYBIT를 포함한 모든 거래소에 자리를 배치 한 자금은 Bybit과의 교환이 없습니다. 헤지 포지션과 관련된 총 미실현 이익(PNL)은 3,000만 달러 미만으로, 준비금의 절반보다 훨씬 낮습니다. USDe는 여전히 완전히 과잉담보되어 있습니다. 추가 정보를 받으면 업데이트를 제공하겠습니다."

ZachXBT: Bybit 해커가 10,000 ETH를 39개의 새로운 주소로 분산, 모든 당사자에게 제때 블랙리스트에 등록할 것을 촉구

ZachXBT는 Bybit 해커가 10,000 ETH를 39개의 새로운 주소로 분산했다고 게시했습니다. "거래 플랫폼이나 서비스 제공자라면 모든 EVM 체인에서 이 주소를 블랙리스트에 추가하세요."

SlowMist Yu Xian: Bybit 해커의 공격 수법은 북한 해커와 유사

SlowMist 설립자 Yu Xian은 게시물에서 "현재로선 명확한 증거는 없지만, 안전한 다중 서명 방식과 현재의 코인 세탁 수법으로 판단해 보면 북한 해커의 공격 수법인 듯합니다."라고 말했습니다.

2월 21일

Bybit 해커가 여러 주소로 자금을 분산하기 시작

Arkham 모니터링에 따르면 23:57에 Bybit 해커가 여러 주소로 자금을 분산하기 시작했습니다.

Bybit CEO: 플랫폼에서의 인출은 정상적이며, 다른 콜드 및 핫 월렛은 영향을 받지 않습니다. Bybit은 지불 능력이 있으며 손실을 감당할 수 있습니다.

23:53에 Bybit CEO Ben Zhou는 Bybit의 핫 월렛, 웜 월렛 및 기타 모든 콜드 월렛은 영향을 받지 않는다고 말하는 업데이트를 게시했습니다. 해킹당한 것은 ETH 콜드 월렛뿐이었습니다. 모든 인출은 정상적입니다. 동시에 "Bybit은 여전히 건전합니다. 이 해커 공격으로 인한 손실을 회복할 수 없더라도 모든 고객 자산은 여전히 1:1 지원을 유지할 것이며, 우리는 이 손실을 감당할 수 있습니다."라고 강조했습니다.

Bybit 플랫폼 총 자산은 157억 2,700만 달러이고, 이더리움 자산은 51억 8,000만 달러에 이릅니다.

2월 21일 23:54 현재 Defillama 데이터에 따르면 Bybit 플랫폼 총 자산은 157억 2,700만 달러이며, 여기에는 다음이 포함됩니다.

· 비트코인 62억 6,300만 달러;

· 이더리움 51억 8,000만 달러;

· SOL 13억 5,000만 달러;

· TRON 11억 4,300만 달러.

Bybit CEO: 해커가 특정 ETH 콜드 월렛을 제어하고, 다른 콜드 월렛은 안전하고 출금은 정상적입니다.

23:44에 Bybit의 공동 창립자 겸 CEO인 벤 저우가 "Bybit의 ETH 다중 서명 콜드 월렛이 약 1시간 전에 핫 월렛으로 전송되었습니다. 이 거래는 위장된 것으로 보이며, 모든 서명자는 위장된 인터페이스를 보고 올바른 주소를 표시했으며 URL은 Safe에서 왔습니다.

하지만 서명 정보는 ETH 콜드 월렛의 스마트 계약 로직을 변경하기 위한 것이었습니다. 이로 인해 해커가 우리가 서명한 특정 ETH 콜드 월렛을 제어하고 월렛에 있는 모든 ETH를 이 확인되지 않은 주소로 전송했습니다.

다른 모든 콜드 월렛은 안전하니 안심하세요. 모든 인출은 정상적입니다. 더 많은 정보가 나오면 계속해서 업데이트하겠습니다. 어떤 팀이 도난당한 자금을 추적하는 데 도움을 준다면 큰 도움이 될 것입니다. "

Bybit의 다중 서명 주소에서 15억 달러 상당의 ETH가 이체되었고 DEX를 사용하여 LSD 자산을 기본 ETH로 교환했습니다.

몇 분 후, 암호화폐 KOL Finish는 온체인 데이터에 따르면 Bybit의 다중 서명 주소에서 15억 달러 상당의 ETH가 새 주소로 이체되었다고 게시했습니다. 자금은 새로운 주소 0x47666fab8bd0ac7003bce3f5c3585383f09486e2에 도착한 다음 0xa4b2fd68593b6f34e51cb9edb66e71c1b4ab449e로 이체되었습니다. 0xa4는 현재 ETH를 대가로 stETH와 mETH를 판매하고 있습니다.

“이 주소는 현재 4개의 다른 DEX를 사용하고 있으며, LSD를 네이티브 ETH로 교환하기만 하면 거래 실행이 제대로 되지 않습니다(더 많은 마모). 이 규모는 보통 OTC 거래를 통해 이루어지므로 이는 이례적입니다.”

Zachxbt가 Bybit과 의심되는 의심 자금 유출을 모니터링합니다.

2월 21일 저녁 11시 27분경, Zachxbt 모니터링 채널은 현재 Bybit에서 유출되는 의심 자금의 총액이 14억 6천만 달러가 넘는다고 밝혔습니다.

BlockBeats 공식 커뮤니티에 참여하세요:

Telegram 구독 그룹:https://t.me/theblockbeats

Telegram 토론 그룹:https://t.me/BlockBeats_App

Twitter 공식 계정:https://twitter.com/BlockBeatsAsia